INTRODUÇÃO AO WINROUTE KERIO

Leonardo S. de Aguiar

Centro Universitário do Pará (CESUPA) –

Área de Ciências Exatas e Tecnologia (ACET)

-

66.060- 230, Belém – Pará – Brasil

E-mail: leodeag@gmail.com

Resumo: O artigo trata de fazer uma rápida introdução ao firewall Kerio, com a aplicação de regras

eficientes para qualquer base de configuração de um firewall. Demonstração das funções de uma

máquina com firewall, visando as suas principais configurações de redes em

conjunto com uma máquina cliente. Os exemplos são apresentados desde a sua base

de aplicação até o seu resultado final.

Palavras-chave: firewall, kerio, segurança.

1 Introdução

O firewall é um software que tem como objetivo

proteger o computador, sendo o computar empresarial, pessoal ou principalmente

servidor. Essa proteção é feita contra o acesso e tráfego de dados (pacotes)

indesejáveis, ou até mesmo o bloqueio, e contra o acesso de serviços e

aplicativos maliciosos.

Porém não é

somente em forma de software que o firewall pode ser

encontrado, existe também em forma de hardware, ou até mesmo uma combinação de

ambos. Um firewall pode ter desde

uma simples instalação até uma mais complexa, dependendo do tamanho da rede,

das regras e do nível de segurança.

Um firewall não é automático, funcionando de forma

100% segura após a sua instalação, para um bom manuseio é necessário

conhecimentos básicos de rede, resultando em regras mais eficientes ao seu

sistema. Segundo Gleydson Silva1 (2007), 95% dos sucessos nas

invasões são reflexo das falhas humanas no controle das regras de um firewall.

2 Regras

de Estudo

Para servir como

amostra da análise foram selecionadas três regras básicas de segurança para

serem implementadas.

• Liberar o acesso da rede interna aos serviços básicos: WWW, DNS, FTP,

HTTPS e E-MAIL;

• Proibir o acesso a

sites pornográficos, Facebook e rádios on line;

• Proibir o acesso a

Facebook via HTTPS.

A instalação do firewall foi feita toda em ambiente

virtualizado com o seu respectivo sistema operacional (SO). É importante levar

em consideração que para sucesso da análise do firewall é necessário a presença

de uma máquina cliente, que no caso será representada por um Windows XP.

3 Kerio

Com uma interface

amigável, o Kerio se tornou uma ferramenta fundamental para a segurança de

redes em ambientes com o SO Windows. Sendo um software shareware, ele compensa o investimento, ainda mais

para pequenas e médias empresas.

Através de uma

navegação simplória e de rápida execução, o Kerio pode satisfazer as redes que

demandam de rígidas políticas de segurança de usuários, gerar diversos formatos

de relatórios, análises de tráfego, além de realizar outras funções, como o

controle de banda, antivírus, antispyware, acesso remoto seguro via VPN, integração com

AD e balanceamento de carga WAN (Wide Area Network ou simplesmente a

internet).

3.1

Conexões de Rede

Antes de partir

para o sistema operacional, a máquina virtual precisa ter duas placas de redes

habilitadas, uma placa que será de uso da LAN (Local

Area Network,

rede interna ou privada) e a outra para a WAN.

É importa

habilitar as duas placas em bridged, e para exemplo

elas estão usando uma saída wireless por opção. Essa

configuração pode ser feita tanto antes de instalar o sistema operacional como

após a instalação

Com as devidas

configurações iniciais implementadas, o sistema operacional pode ser iniciado,

para que as placas de rede possam ser configuradas.

A primeira placa a

ser configurada será a WAN por ser mais simples, tanto nesta placa como na LAN

as modificações serão feitas dentro do Protocolo TCP/IP, responsável pelo

conjunto de protocolos de comunicação de computadores em rede.

Figura - Placas de

rede.

A única alteração

possível dentro da WAN só será feita caso haja alguma informação de IP ou DNS.

Se ambos estiverem preenchidos com IPs, suas opções de uso devem ser

modificadas para “Obter um endereço IP automaticamente” e “Obter o endereço dos

servidores DNS automaticamente”. Feitas as demais modificações a placa WAN está

pronta para uso.

Na LAN alguns

valores devem ser adicionados aos campos de endereço IP e máscara de sub-rede.

O endereço IP deve ser de rede privada, ou seja, um valor que seja inválido

para internet, para o exemplo a rede está na faixa de endereço IP 10.0.0.0, com

a configuração de máscara 255.255.255.0. No momento o endereço DNS não é

importante, sendo configurado somente na máquina cliente.

Figura - Placa LAN

devidamente configurada.

3.2

Executando o Kerio

O Kerio possui um

processo de instalação simples, semelhante a qualquer software de ambiente

Windows. Atenção para o momento da instalação em que o software solicita os

dados para o administrador, como login e password, pois são informação necessárias para

inicializar o firewall.

Com a instalação

do firewall concluída, uma pequena logo referente

ao Kerio estará presente no canto esquerdo da barra de tarefas do Windows. A

parti desse atalho podemos ter acesso ao ambiente de configuração do Kerio,

clicando com o botão direito do mouse em cima da logo,

um menu irá aparecer contendo seis opções, deve-se selecionar a opção Administration em

negrito

para ter acesso ao firewall. O mesmo processo

pode ser executada com apenas dois cliques rápidos do botão esquerdo do mouse

na logo.

Antes que o menu

de configuração possa ser visualizado, uma tela de login irá aparecer solicitando o nome e senha do administrador

que foram adicionados no momento da instalação. Com os dados adicionados

adequadamente, a conexão pode ser feita.

Ao iniciar o

Kerio, ele irá apresentar uma janela com uma coluna repleta de opções

referentes as configurações, e uma segunda coluna praticamente em branco

contento somente as informações sobre o firewall. Pode acontecer

de uma segunda janela com informações de ajuda aparecer sobreposta a essa, ela

pode ser ignorada.

A primeira

modificação a ser feita dentro do firewall será bloquear o acesso de pessoas

não autorizadas a rede. Essa opção será habilitada selecionando a opção Users and Groups e criando as contas dos usuários que

terão o acesso permitido.

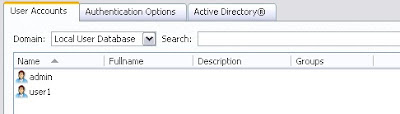

É visível a

presença de somente um usuário na janela Users, sendo este o

administrador. Para adicionar um novo usuário a rede é só buscar pelo botão add

ou ao clicar com o botão direito do mouse um menu irá aparecer com a mesma

opção.

É visível a

presença de somente um usuário na janela Users, sendo este o

administrador. Para adicionar um novo usuário a rede é só buscar pelo botão add

ou ao clicar com o botão direito do mouse um menu irá aparecer com a mesma

opção.

Na janela de

adição do novo usuário, para o exemplo, somente o nome do usuário (user1) e

senha (123456) será adicionado, em seguida o botão next pode ser selecionado até a janela ser finalizada. Assim o

novo usuário é criado.

Para restringir o

acesso, permitindo somente aqueles que são usuários definidos no firewall, é necessário marca a opção “Always require user to be authenticated when acessing web pages” na aba Authentication Options.

3.3

Liberando o Acesso

Obedecendo o

critério da primeira regra “Liberar o

acesso

da rede interna aos serviços básicos: WWW, DNS, FTP, HTTPS e E-MAIL”, dentro da

pasta Configuration existe a opção Traffic Policy, é

nesta

opção que os serviços serão liberados.

Para tornar o

processo um pouco mais fácil e ágil, o uso do botão Wizard localizado ao canto direito da tela será essencial. Com ele

existe a possibilidade de criar algumas regras básicas com o auxílio de uma

interface.

O botão dará

acesso a uma janela com algumas informações sobre o ambiente em que o firewall está instalado, todas as páginas desta

janela podem ser confirmados até a quarta página, nela existem configurações

importantes a serem feitas. Há duas opções “Allow

acess to all services (no limitations)” e “Allow

acess to the follwing services only”, a primeira determina que o firewall irá funcionar com todos os serviços

liberados, claro que essa opção não é sinônimo de segurança, pois quanto maior

o nível de restrição presente no firewall mais seguro ele

se torna. A melhor opção a seguir é segunda, onde somente os serviços que forem

marcados serão liberados.

É nesta tabela de

serviços que podem ser marcados ou desmarcados que está a solução para a

primeira regra, tendo somente os serviços que serão necessários marcados.

Assim, os serviços liberados são o HTTP (referente ao WWW), HTTPS, FTP, DNS e o

POP3 (referente ao serviço de e-mail).

Na página

seguinte, o serviço VPN pode ser demarcado em ambas as linha, pois ele não terá

funcionalidade para o exemplo de estudo. As demais páginas seguintes podem

confirmadas até a sétima, onde é importante manter o serviço NAT marcado para

que haja a conexão com a internet.

Finalizando a

janela aberta pelo Wizard, o que antes era

uma coluna em branco, agora está preenchida com valores que definem as regras

essenciais do firewall.

3.4

Bloqueando Palavras

A adição do

bloqueio de conteúdo na web deve ser feita dentro da área de Content Filtering

na opção HTTP Policy, pois é através do protocolo HTTP que há o acesso do

serviço WWW, onde a maior parte do tráfego de conteúdo irá acontecer.

No painel de

trabalho do HTTP Policy existe sete abas superiores, a primeira aba a ser usada

será a URL Groups. Antes que as palavras sejam bloqueadas é necessário que

sejam adicionadas, para isso, será necessário criar um grupo de palavras (URL)

para serem manuseadas.

Dentro do painel

de configuração de URL Groups já existirá alguns grupos definidos, mas para

satisfazer a segunda do firewall um novo grupo deverá ser adicionado. O nome

escolhido para o grupo foi “Bloqueio” e nele já pode ser adicionado as palavras

que deverão ser barradas pelo Kerio. É muito importante ficar atento paro o uso

do asterisco, que funciona como um coringa, tornando a palavra principal

importante, desconsiderando tudo o que vier antes ou depois.

Após o grupo ser

criado e a primeira palavra ser adicionada, o processo deve se repetido para as

demais palavras, só não esquecendo de adicionar a palavra no grupo já

existente.

Para determinar

que o grupo Bloqueio deverá ser um grupo de palavras bloqueadas, as

configurações devem ser feitas na aba URL

Rules.

Ao criar uma nova

regra aparecerá uma nova janela, em “Description” pode ser

adicionada um descrição, no caso foi adicionado Bloqueio. Em “And URL matches criteria” a opção a ser marcada deve ser “is in URL group” e o grupo usado deve ser selecionado,

no caso Bloqueio. Para finalizar o processo de desenvolvimento da regra, em “Action” a opção “Deny acess to the

web site”

deve estar marcada, assim todos os acesso com as palavras do grupo deverão ser

bloqueados.

Uma nova regra irá

aparecer entre as já existentes na aba URL

Rules,

caso a regra criada esteja desmarcada é só marca-lá para que ela seja

habilitada.

3.5

Bloqueio via HTTPS

De acordo com a

terceira regra definida para o firewall o acesso à página do Facebook via HTTPS

deve ser bloqueado. Porém a técnica de bloqueio apresentada para a segunda

regra não se estende para os acessos via HTTPS.

O protocolo HTTPS

é semelhante ao HTTP, mas faz uso de um tráfego seguro de informações. Para

bloquear ações dentro deste protocolo a única maneira é através do mesmo método usado para aplicar a primeira

regra, através do Traffic Policy.

Antes de criar a

regra responsável pelo bloqueio é importante saber que o destino não é

representado por um único IP, no caso, o site facebook possui algumas faixas de

IP que devem ser acrescentadas a regra. Para um fácil manuseio as seguintes

faixas de IP deverão ser adicionadas em um grupo de endereço.

66.220.144.0 à

66.220.159.255

69.63.176.0 à

69.63.191.255

69.171.224.0 à

69.171.225.255

204.15.20.0 à

204.15.23.255

Para adicionas as

faixas de IP em um grupo de endereços, um novo grupo deve ser criado com a

opção Address Groups em Definitions. Por

padrão

a tela do Address Groups estará em branco, sem nenhum grupo presente.

Ao adicionar um

novo grupo, um nova janela irá surgir pedindo um nome para o grupo, no caso

Facebook. Na opção “Properties” em type deve ser selecionado Address Range, para que seja possível adicionar uma faixa de IP com valores

mínimos e máximos. Nas opções seguintes “From” e “To” a faixa de IP deve ser adicionada, o IP de início e o

final.

Cada faixa de IP

deve ser adicionada da mesma maneira, só selecionando em Name o grupo já existente. O processo é repetido até que todas

as faixas sejam adicionadas ao grupo.

Dentro da opção Traffic Policy no menu Configuration a nova regra deve ser adicionada,

invés de buscar pelo botão Wizard é necessário o

uso do próprio Add. Um nova regra irá surgir acima das outras, poderá ser

colocado um nome a regra, no caso Facebook Bloqueio. Em Source, pode deixar padrão (Any) e em Destination será adicionado o grupo recém criado.

Na parte de Service ficará o

protocolo HTTPS e em Action ficará a opção Deny.

4 Cliente

A máquina cliente

deve estar conectada com a rede LAN criada na máquina firewall e será responsável para validar os

testes das regras criadas no firewall. É importante

antes de iniciar o cliente certificar que o mesmo possui um adaptador de rede

em bridged habilitado na máquina virtual.

Semelhantes ao que

foi feito para configurar a placa LAN, será feito para configurar a máquina

cliente, mas com algumas alterações adicionais. Em “Endereço IP” o IP

adicionado deve ser diferente do adicionado na LAN, mas deve estar na mesma

faixa de IP. A máscara será a mesma, só adicionando agora um Gateway que será o IP da placa LAN.

O

servidor DNS também vai receber valores de IP.

4.1

Acesso como Cliente

Ao abrir o

navegador e tentar acessar a internet como cliente, a primeira coisa a aparecer

será a tela de login de acesso a rede,

isso só acontece porque no firewall foi definido que

somente usuários poderiam ter acesso a rede. Para que o acesso seja liberado o

cliente com nome user1 e sua respectiva

senha deve logar na rede.

Caso o usuário

user1 tente entrar em qualquer site ou link que tenha uma das palavras que

foram bloqueadas, irá surgi um alerta de que este tipo de acesso está bloqueado

pelo firewall. E se tentar um acesso ao Facebook via HTTPS, a página não será

carregada

6 Considerações

Finais

Possuindo uma

interface amigável, o Kerio torna-se um firewall

de simples

manuseio após um curto intervalo de tempo. Infelizmente o seu material

introdutório mostra-se bem fraco dentro da comunidade brasileira, mas tendo uma

rica quantidade de opções e soluções em material inglês.

Para as regras

estabelecidas no projeto o firewall Kerio conseguiu

atingir as expectativas tranquilamente. As respostas são bem rápidas, não

demostrando nem um atraso ou sobrecarga de processamento à máquina. Não só a

interface de configuração foi bem desenhada, facilitando a navegabilidade do

usuário, como as mensagens de alerta e painéis de aviso também possuem um ótimo

design.

Referências

[1] SILVA, Gleydson Mazioli. Guia Foca

GNU/Linux - Capítulo 10 - Firewall iptables. 2007. Encontrado em:

teria como bloquear palavras chaves?

ResponderExcluir